Weekly Threats: N. 42 2018

28 Dicembre 2018

Sul versante minacce la scorsa settimana ha visto utenti della Pubblica Amministrazione in Italia vittime di email di phishing; i messaggi di posta, inviati da caselle compromesse, si sono spacciati per comunicazioni di un fantomatico team di sicurezza Microsoft in merito a problemi di aggiornamento degli account.

I settori della salute e della privacy hanno subito un’azione da parte del collettivo hacktivista Anonymous Italia. Target dell’operazione è stata però la sanità italiana. Sono stati interessati da defacement e data breach i siti delle ASL di Rieti e Viterbo. Di seguito l’elenco dei siti e colpiti da data breach: Ospedale San Giovanni di Roma, Istituto Superiore di Sanità, Agenas, Difarma, Federsanità, ASST Lariana, ASL di Caserta, ULSS21 di Legnano. Come al solito, i dati rilasciati variano da sito a sito e comprendono, fra l’altro, liste dei database, username, nomi, email, IP, tipologia di utente, posizione all’interno delle strutture, telefono.

Si è tornato nuovamente a parlare del gruppo APT33. Una serie di campagne tracciate di recente infatti possono essere correlate all’attacco basato su Shamoon che ha preso di mira i sistemi della SAIPEM. In tutti questi casi gli attaccanti hanno sfruttato tool legittimi per la fase iniziale della compromissione e impianti realizzati in proprio per le attività malevole successive. Il 20 settembre scorso sono state tracciate attività di phishing che hanno preso di mira industrie del settore aerospaziale e dell’energia attribuite ad APT33 Qualche settimana dopo sono state registrate intrusioni multiple le cui caratteristiche possono essere correlate a quelle attività.

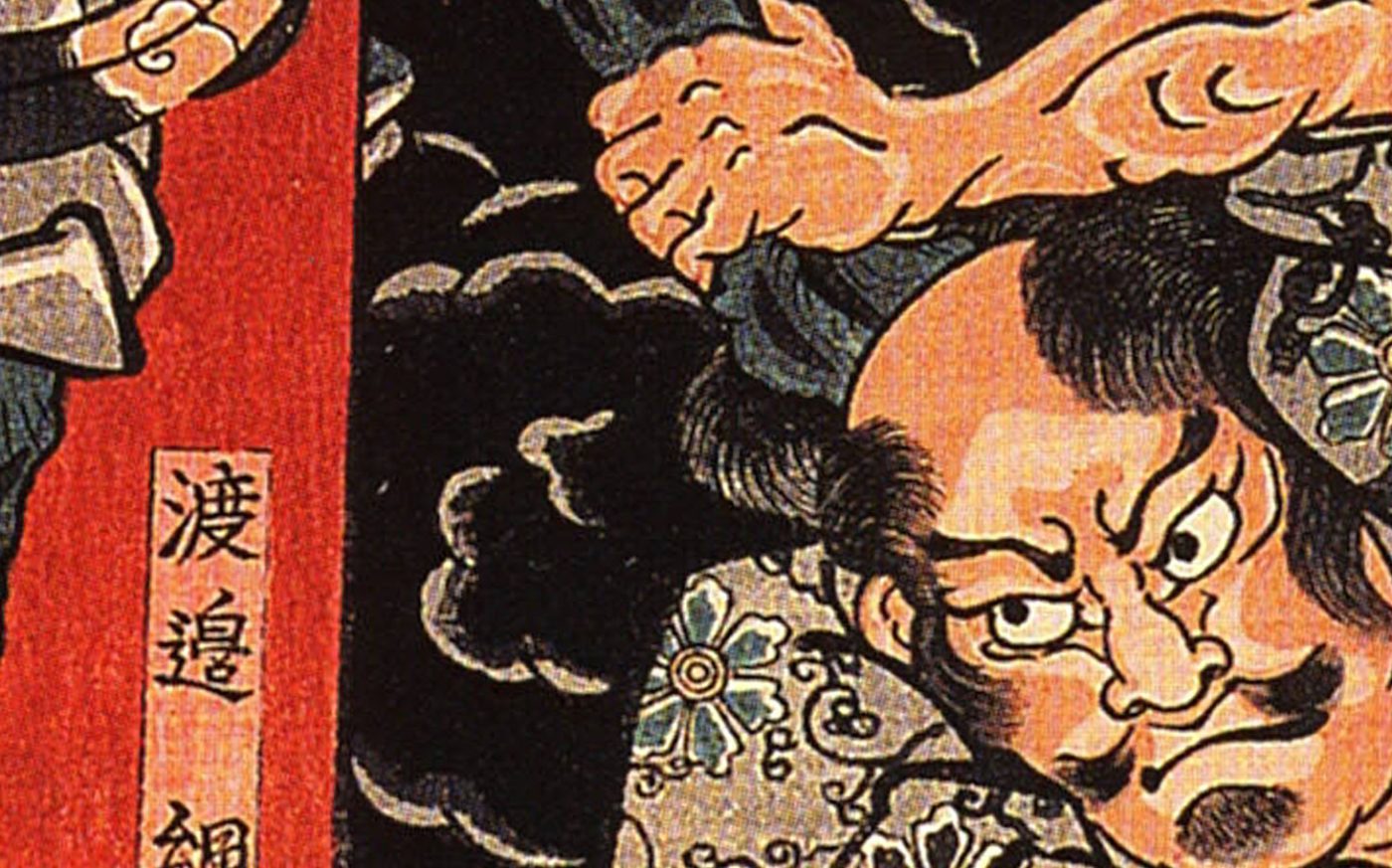

Relativamente a Shamoon inoltre lo scorso 23 dicembre è stata scoperta una nuova variante del malware. Il codice del malware usa come packer per l’offuscamento il software commerciale Enigma versione 4. Particolarità di questa minaccia è l’utilizzo di una immagine di un dollaro USA in fiamme, immagine inedita che viene mostrata a schermo post attività distruttiva sul sistema target dell’attacco.

Rispetto alle vulnerabilità individuate si ravvisa, per la terza volta in quattro mesi, uno 0-day che affligge il sistema operativo Windows. Il problema dipende da “MsiAdvertiseProduct“: chiamando questa funzione, infatti, si crea una copia di file arbitraria dal servizio di installazione che è controllabile dall’attaccante.

Inoltre, sono stati rilevati bug che espongono dati sensibili in due applicazioni per sistemi Android utilizzate dalle truppe statunitensi per l’allenamento al combattimento. Si tratta di KILSWITCH (Kinetic Integrated Low-Cost Software Integrated Tactical Combat Handheld) e APASS (Android Precision Assault Strike Suite). Entrambe mostrano immagini satellitari di luoghi che contengono potenziali target e consentono comunicazioni in real-time.

Rispetto ai data breach della scorsa settimana: la compagnia BevMo!, proprietaria di circa 150 punti vendita di alcolici localizzati fra Arizona, California e stato di Washington, ha comunicato di averne subito uno. A quanto è risultato dalle indagini il portale delle vendite online è stato compromesso con codice malevolo. Nello specifico, è stata interessata la pagina del check out fra il 2 agosto e il 26 settembre scorsi.

Infine è stato scoperto un attacco all’infrastruttura del wallet Electrum per Bitcoin durante le operazioni di exchange che ha consentito la sottrazione dell’equivalente di circa 750.000 dollari. In particolare i criminali si sono impossessati delle credenziali dell’autenticazione a due fattori (2FA), necessarie per inviare fondi, degli utenti che sono caduti nel tranello che li induceva a scaricare con urgenza un aggiornamento.

{“dynamic”:true,”content”:”post_tags”,”settings”:{“before”:””,”after”:””,”link_to_term_page”:”on”,”separator”:” | “,”category_type”:”post_tag”}} 16 August 2024

16 August 2024

05 June 2024

05 June 2024

27 May 2024

27 May 2024