Weekly threats N.31

07 Agosto 2023

Rassegna delle notizie raccolte quotidianamente dal Cyber Intelligence Operations Center di TS-WAY per il piano BASIC di TS-Intelligence.

In sintesi:

- WikiLoader: nuovo malware utilizzato per colpire aziende del Bel Paese

- State-Sponsored: attività e tool inediti associati ad avversari asiatici e russi

- State-Sponsored: tracciati tool inediti e attività associati ad avversari asiatici e russi

- Cloudzy: società di servizi cloud accusata di aiutare diversi criminali informatici e APT

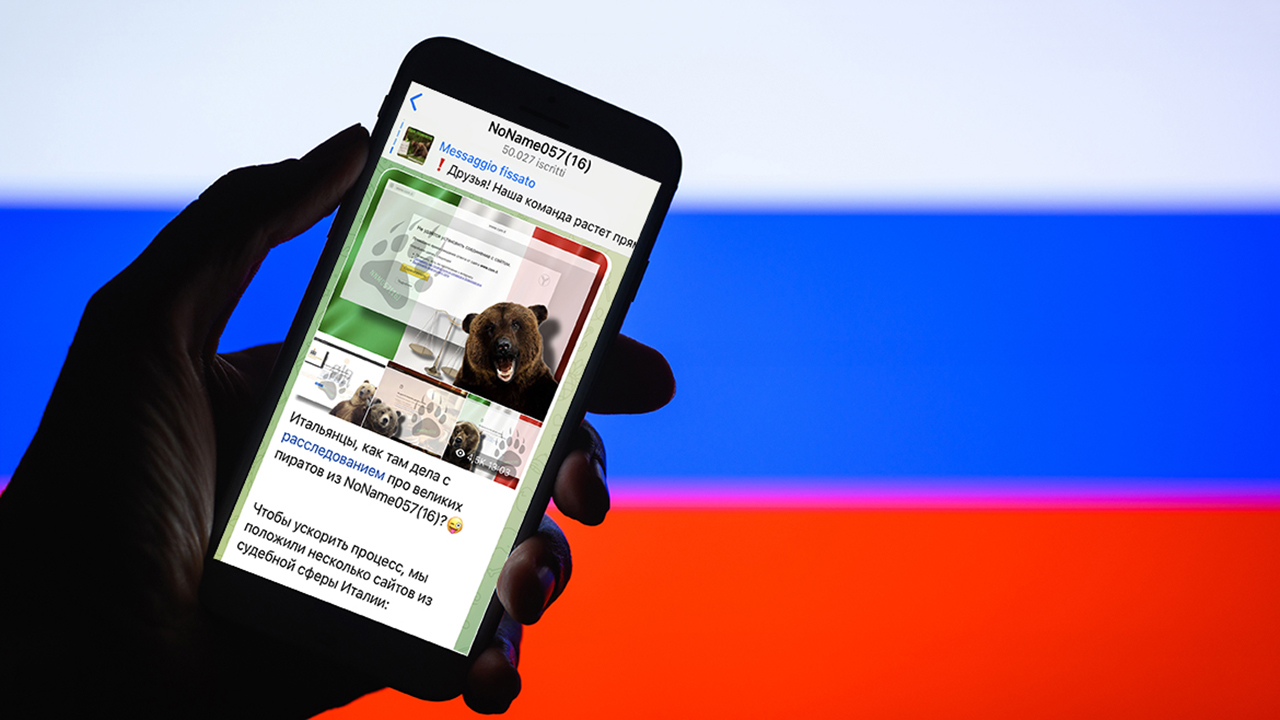

A partire da lunedì 31 luglio, il collettivo hacktivista filorusso NoName057(16) ha iniziato a sferrare una serie di offensive DDoS contro svariate realtà italiane come ritorsione a seguito delle dichiarazioni della Premier Meloni sul sostegno all’Ucraina, tacciata tra l’altro di “russofobia”, ma anche in risposta al riconoscimento da parte del Senato italiano dell’Holodomor come genocidio del popolo ucraino. Gli attacchi hanno preso di mira entità dei settori governativo, finanziario, dei trasporti e delle telecomunicazioni. Tra le vittime figurano: AMAT Palermo, BiciPA-amiGO, Siena Mobilità, Cagliari Trasporti Mobilità, Azienda Napoletana Mobilità, Azienda Consorzio Trasporti Veneziano, Azienda Regionale Sarda Trasporti, SAD, Trentino Trasporti, Azienda Trasporti Bergamo, Banca Monte dei Paschi di Siena, BPER BANCA, Banca Popolare di Sondrio, FinecoBank, Intesa Sanpaolo, Fideraum, CheBanca!, Milano Finanza, Credem Banca, Banca Popolare di Bari, Comune di Palermo, Assemblea Regionale Siciliana (ARS), il portale del Presidente del Consiglio italiano Giorgia Meloni, SO.GE.A S.r.l. (Società Gestione Acquedotti), Iliad Italia, PosteMobile, 1Mobile, Very Mobile, Air Dolomiti, Poste Italiane, il Ministero delle Imprese e del Made in Italy e il Ministero dell’Interno.

Restando in Italia, è stato identificato un downloader chiamato WikiLoader (alias WailingCrab) il quale è stato distribuito a partire dalla fine del 2022 in diverse campagne rivolte principalmente contro organizzazioni italiane. Inoltre, BianLian Team ha rivendicato la compromissione dell’azienda specializzata nella progettazione e realizzazione di pinne stabilizzatrici, propulsori e sistemi di timoneria CMC Marine; mentre LockBit Team del rivenditore al dettaglio italiano Obrelli Gioielleria dal 1929.

Passando al panorama state-sponsored, sono state tracciate nuove attività e tool inediti associati a gruppi di diversa matrice. L’indiano Bahamut ha sferrato un’operazione volta alla distribuzione di un sofisticato malware per Android contro target in Asia meridionale. Ricercatori di sicurezza hanno individuato due backdoor inedite, denominate EyeShell e ORPCBackdoor, rispettivamente attribuite agli APT Dropping Elephant e Bitter, sempre finanziati dal Governo di Nuova Delhi. Al russo Callisto, invece, è stata collegata una nuova infrastruttura utilizzata probabilmente per condurre campagne di phishing e operazioni di raccolta di credenziali contro target al momento non identificati; d’altra parte, APT 29 ha sfruttato Microsoft Teams in attacchi di social engineering. Dal canto suo, nel corso dell’ultimo anno il cinese Space Pirates ha condotto attacchi contro almeno 16 organizzazioni in Russia e Serbia.

Infine, alcuni analisti hanno scoperto che la società di servizi cloud Cloudzy fornisce servizi C2 a diversi gruppi di criminali informatici, tra cui operatori ransomware, il fornitore di spyware israeliano Candiru e APT di diversa matrice, quali Stone Panda, Sidewinder, APT33, OilRig, ScarCruft, Lazarus Group, Barmanou, APT 29, Turla Group e APT32.

15 April 2024

15 April 2024

08 April 2024

08 April 2024

01 April 2024

01 April 2024