Weekly threats N.28

15 Luglio 2023

Rassegna delle notizie raccolte quotidianamente dal Cyber Intelligence Operations Center di TS-WAY per il piano BASIC di TS-Intelligence.

In sintesi:

- NoName057(16): colpiti portali NATO, lituani, norvegesi e lettoni

- Ucraina: descritte TTP di Gamaredon Group e scoperta offensiva di APT 29

- Storm-0558: compromesse 25 organizzazioni localizzate in Europa occidentale

- Storm-0978: sfruttata la 0-day CVE-2023-36884 contro enti governativi e della Difesa in Europa e Nord America

- Vulnerabilità: individuate falle in Rockwell Automation e sanata 0-day di Apple

- Italia: Rhysida Team miete vittime nel Bel Paese

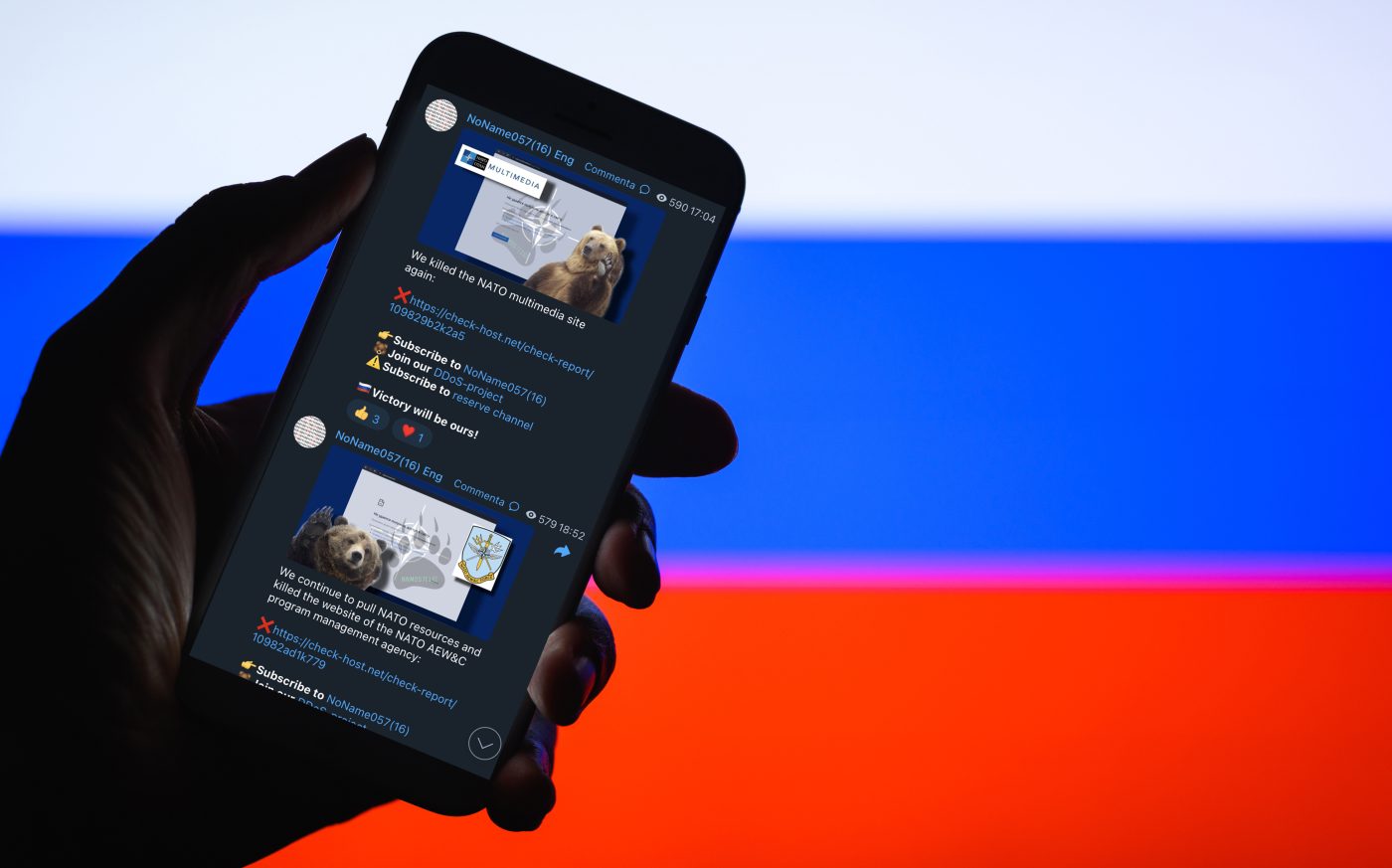

Continuano le offensive DDoS del gruppo hacktivista filorusso NoName057(16). Questa settimana il collettivo ha concentrato i propri sforzi contro portali NATO, lituani, norvegesi e lettoni. Stando alle rivendicazioni, la maggior parte degli attacchi sono stati effettuati in contrapposizione al summit NATO che si è svolto dall’11 al 12 luglio a Vilnius.

Sempre in ambito del conflitto russo-ucraino, il CERT-UA ha rilasciato un advisory nel quale descrive le TTP utilizzate dal russo Gamaredon Group, al fine di mettere in guardia le organizzazioni del Paese; mentre APT 29 ha sfruttato come esca l’annuncio di vendita di una BMW, per veicolare malware contro diplomatici di diverse ambasciate presenti a Kiev.

Ritornando in Europa, a partire dal 15 maggio 2023, un avversario di matrice cinese denominato Storm-0558 ha ottenuto l’accesso agli account di posta elettronica di circa 25 organizzazioni localizzate in Europa occidentale, tra cui agenzie governative e i relativi account consumer di persone probabilmente a esse associate. Inoltre, una campagna di phishing condotta da un gruppo soprannominato Storm-0978 e rivolta contro enti governativi e della Difesa in Europa e Nord America ha previsto l’abuso della 0-day CVE-2023-36884 – sanata questa settimana nel Patch Tuesday di luglio -, che ha consentito l’esecuzione di codice remoto tramite documenti Word, utilizzando esche relative all’ONG Ukrainian World Congress.

Passando al versante vulnerabilità, Apple ha rilasciato un intervento di sicurezza rapido per i propri sistemi operativi iOS, iPadOS e macOS Ventura, oltre a una nuova versione di Safari, per correggere una 0-day in WebKit tracciata con codice CVE-2023-37450 attivamente sfruttata ITW. Inoltre, in coordinamento con il Governo degli Stati Uniti, Rockwell Automation ha analizzato due vulnerabilità, CVE-2023-3595 (CVSS 9.8) e CVE-2023-3596 (CVSS 7.5), che impattano alcuni moduli di comunicazione EtherNet/IP (ENIP) ControlLogix. Sembrerebbe che un exploit per tali problemi di sicurezza sarebbe già a disposizione di un gruppo APT sconosciuto.

Concludiamo con due offensive di Rhysida Team che hanno colpito il Bel Paese. La prima, riguarda la compromissione del gruppo editoriale Città Nuova; mentre la seconda, non ancora rivendicata sul sito dei leak dell’operatore, sembra rivolgersi contro il Comune di Ferrara, il quale nella mattinata del 12 luglio 2023 per via precauzionale ha bloccato i servizi interni.

16 June 2025

16 June 2025

09 June 2025

09 June 2025

12 May 2025

12 May 2025