L’APT Careto riemerge dopo dieci anni

16 Gennaio 2025

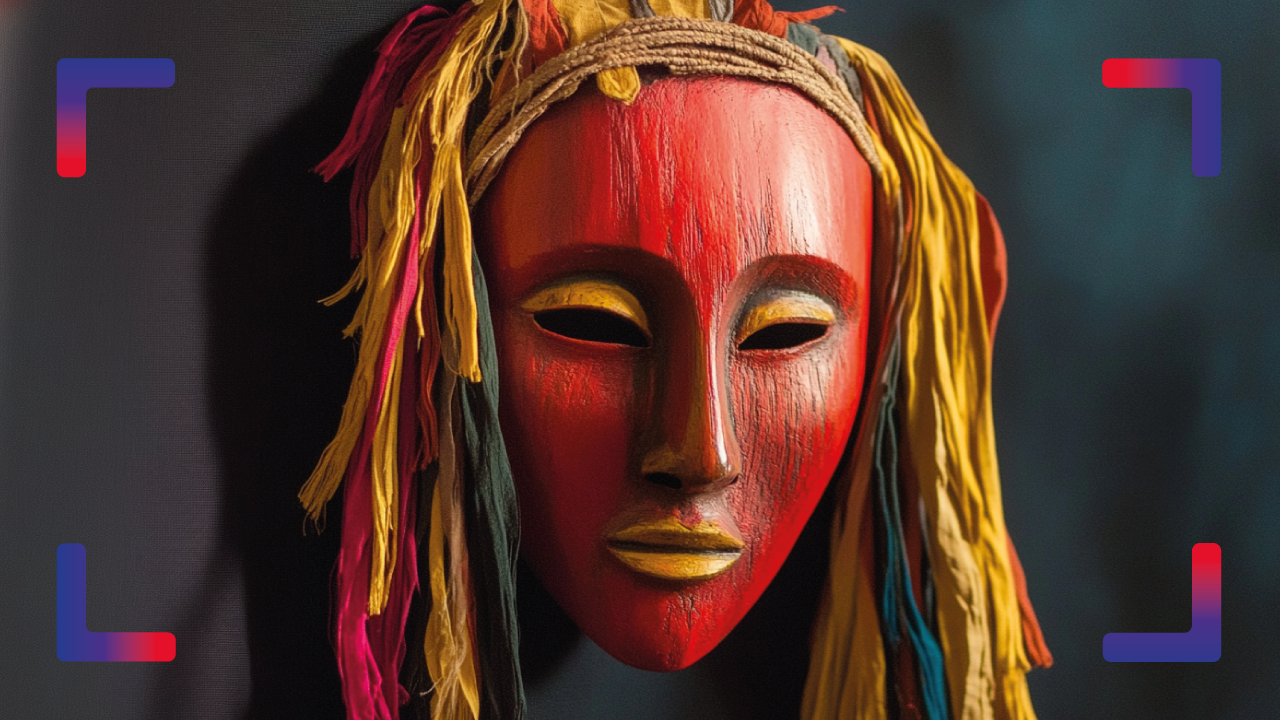

Careto, alias The Mask, è un gruppo strutturato che è stato battezzato così dagli analisti per la ricorrenza della parola “careto” nel codice del suo malware principale. La parola, traducibile con “muso” o “grugno”, deriva probabilmente dalla lingua spagnola, ma “careto” è anche un personaggio mascherato vestito con frange colorate e sonagli rumorosi appartenente all’osservanza dell’Entrudo, il carnevale portoghese.

Attivo almeno dal 2007, l’APT è autore di campagne di cyberspionaggio altamente sofisticate. Le prime evidenze della sua esistenza risalgono al 2014. Da allora non sono state pubblicate analisi su questo avversario, fino a quando non sono state rilevate operazioni condotte in America Latina, risalenti al 2019 e al 2022, e un attacco che dovrebbe essere avvenuto a gennaio 2024.

Le TTP e la vittimologia del primo periodo

Ciò che rende speciale The Mask è un arsenale molto sofisticato. Uno dei malware tracciati nel 2014 è la backdoor Careto/The Mask – per Windows, macOS e Linux – capace di esfiltrare dati di sistema e chiavi PGP, intercettare traffico di rete e wi-fi, compromettere conversazioni VoIP. Ad essa si affiancavano varie utility, un’altra backdoor multipiattaforma che era stata distribuita con tecniche stealth e SGH, un malware che opera in modalità kernel con componenti rootkit e moduli di intercettazione per eventi di sistema e operazioni sui file.

Gli attacchi si basavano su una combinazione di tecniche di ingegneria sociale ed exploit per vulnerabilità 0-day. Le vittime venivano raggiunte da e-mail di spear phishing con link a siti web con contenuti malevoli.

Nel 2014 sono state censite oltre 380 vittime, comprendenti organizzazioni governative, enti diplomatici, società energetiche e dell’Oil&Gas, istituti di ricerca, società di private equity e attivisti. La concentrazione maggiore delle infezioni era stata rilevata in Marocco, seguito da Brasile, UK, Spagna e Francia. Nel complesso, Careto aveva operato in almeno 31 Paesi, fra i quali Algeria, Argentina, Belgio, Bolivia, Cina, Colombia, Costa Rica, Cuba, Egitto, Germania, Gibilterra, Guatemala, Iran, Iraq, Libia, Malesia, Messico, Norvegia, Pakistan, Polonia, Sudafrica, Svizzera, Tunisia, Turchia, Regno Unito, Stati Uniti e Venezuela.

Le ultime novità

Nel 2019 e poi nel 2022 Careto ha preso di mira un’organizzazione in America Latina.

Nel 2019, l’offensiva si è basata sull’uso di due framework: Careto2, progettato per leggere plugin memorizzati nel suo file system virtuale, e Goreto, un insieme di strumenti codificati in Golang che si connette periodicamente a uno storage di Google Drive per recuperare i comandi.

Gli analisti hanno determinato che, nel corso dell’operazione del 2022, l’avversario ha ottenuto l’accesso al server di posta elettronica MDaemon della vittima e lo ha poi utilizzato per mantenere la persistenza, grazie a un metodo originale che coinvolge il componente webmail chiamato WorldClient. Il metodo permette il caricamento di estensioni che gestiscono richieste HTTP personalizzate dai client al server di posta elettronica. Ciò ha permesso di implementare una serie di comandi associati alla ricognizione, all’esecuzione di interazioni con il file system e all’avvio di payload aggiuntivi che hanno facilitato e velocizzato le operazioni di raccolta delle informazioni.

Uno dei driver relativi all’attacco del 2022, chiamato hmpalert.sys, è stato tracciato anche in un’offensiva dell’inizio del 2024 contro una macchina di un individuo o di un’organizzazione non identificati.

Un’attribuzione molto difficile

L’unico elemento utile all’attribuzione è l’uso dello spagnolo nel codice delle minacce.

Tuttavia, ogni speculazione basata esclusivamente su questo dato rischia di rivelarsi poco attendibile, essendo lo spagnolo parlato oltre che, ça va sans dire, in Spagna e America Latina, anche in diverse aree geografiche dove sono presenti comunità ispanofone o vasti gruppi di studenti di spagnolo, come ad esempio gli Stati meridionali degli USA, alcuni Paesi dell’Africa occidentale e alcuni Paesi europei.

Inoltre, non si può escludere che l’avversario abbia utilizzato questa lingua in una strategia depistante, basata su “false flag”.

Focus On è una serie di approfondimenti su temi e dati analizzati dal team di esperti del Cyber Intelligence Operations Center di TS-Way.

Il Centro è diretto da analisti e ricercatori di sicurezza con competenze tecniche e investigative e un’esperienza riconosciuta in ambito internazionale.

Produce informazioni su una vasta gamma di minacce cibernetiche e eventi geopolitici consentendo alle organizzazioni di anticipare gli attacchi, comprenderne la portata, potendo contare su un partner affidabile in caso di incidente informatico.

Scopri di più sui nostri servizi di Threat Intelligence

17 December 2024

17 December 2024